关于注入攻击的问题

课堂中演示的注入攻击前提是知道用户名、密码等连接信息。

那么连接之后的注入攻击实质上和正常查询有什么区别呢?(可能是我还没有太理解注入攻击的含义)

44

收起

正在回答

1回答

同学,你好!

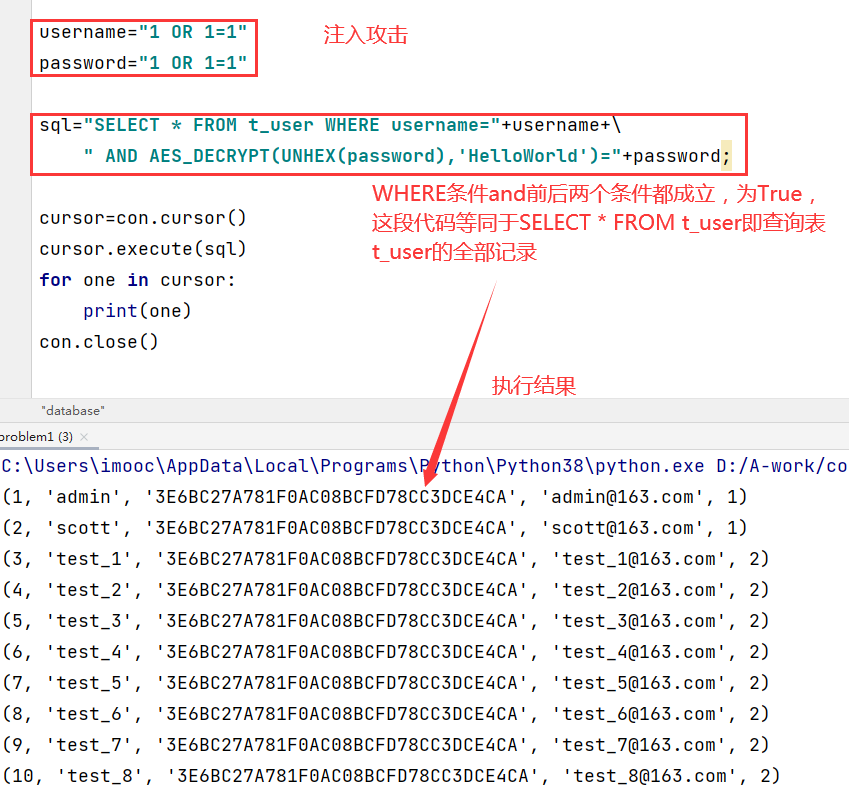

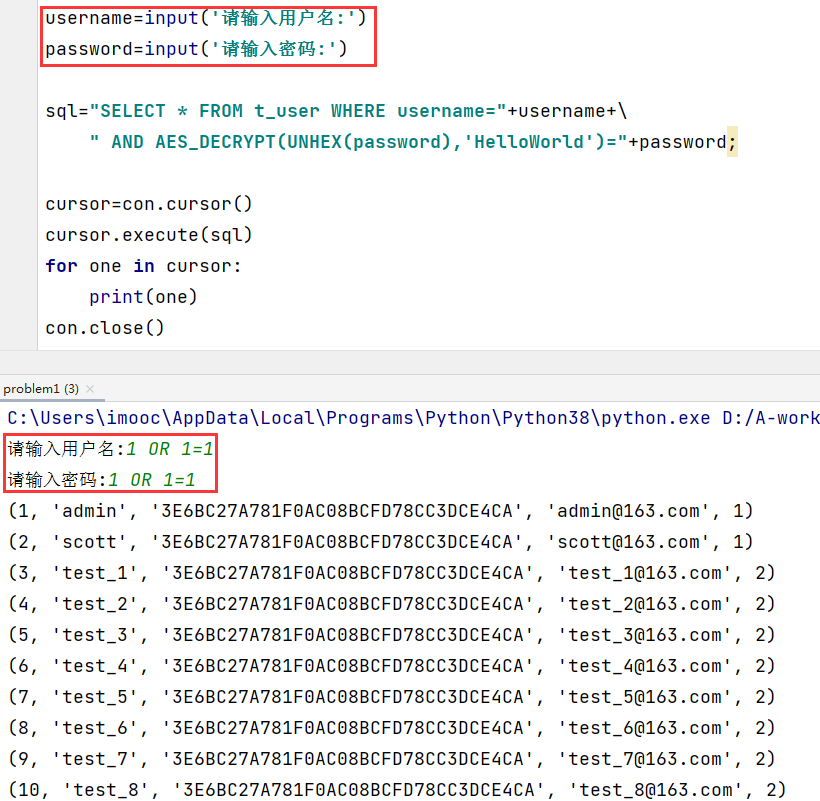

1、注入攻击前提可以不知道用户名和密码,可以直接在传递参数的时候在参数上做变化,如:1 OR 1=1,这样1=1永远成立,即验证成功,是可以看到所有信息的,如下图

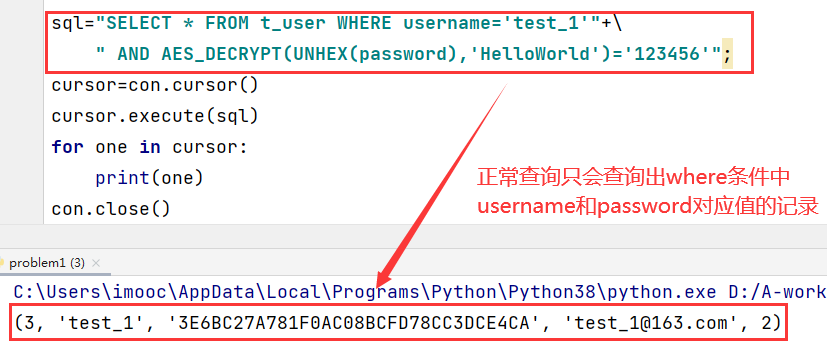

2、正常查询只会查询出where条件中字段对应值的记录,如下图

祝学习愉快!

Python全能工程师

- 参与学习 人

- 提交作业 16427 份

- 解答问题 4469 个

全新版本覆盖5大热门就业方向:Web全栈、爬虫、数据分析、软件测试、人工智能,零基础进击Python全能型工程师,从大厂挑人到我挑大厂,诱人薪资在前方!

了解课程

恭喜解决一个难题,获得1积分~

来为老师/同学的回答评分吧

0 星